Password cracking

Brute-force attack

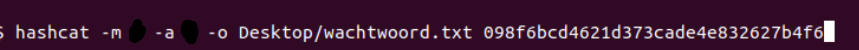

We gaan nu enkele pogingen ondernemen om bepaalde hashes van passwoorden te kraken met een brute-force attack. Zoals jullie misschien al hebben gezien heeft Hashcat verschillende attack modes die je kan meegeven in de terminal (-a optie).

Wachtwoord 1

-

Gegeven volgende MD5 hash: 098f6bcd4621d373cade4e832627b4f6

-

Ga nu op zoek naar de juiste -a en -m optie om het wachtwoord achter deze hash te kraken.

-

Geef als extra parameter -o Desktop/wachtwoord.txt mee. Hierdoor zal hashcat de hash + het wachtwoord opslaan wanneer het gevonden is

-

Als laatste geef je natuurlijk ook de hash mee in het commando

-

| Enig idee waarom het zo kort of lang duurde bij het zien van het resultaat? |

Wachtwoord 2

-

Gegeven volgende SHA1 hash: 6cadbca0a4c252abdeba4b2a53420f163ec32ce3

-

Zoek nu opnieuw naar de juiste opties en gebruik bovenstaand commando met de nieuwe opties

-

| Enig idee waarom het nu langer/korter duurde dan vorige hash? |

| Volgende website kan je een idee geven over hoelang het kan duren om een wachtwoord te brute-forcen. Probeer eens verschillende lengtes/stijlen |